Passwortänderung in Active-Directory mit Powershell automatisieren

Kurzfassung - Sichere Passwörter sind in wachsenden IT-Infrastrukturen der Schlüssel zu einem sicheren Domänennetzwerk. Dass Kennwörter sicher sind, hängt von der Auswahl des Passworts der Benutzer ab. Aus diesem Grund ist es so wichtig, Benutzern durch definierte Komplexitätsvoraussetzungen Rahmenbedingungen für Passwörter zu setzen und als Administrator im Domänennetzwerk so für ausreichende Sicherheit zu sorgen.

Montag, 22. März 2021

Wie wird die Verwendung von sicheren Passwörtern sichergestellt?

Um die Verwendung sicherer Passwörter in Domänennetzwerken sicherzustellen kann in Microsoft-Domänen eine Richtlinie mithilfe von Gruppenrichtlinien definiert werden. Über die Gruppenrichtlinien (kurz GPO für Group Policy) lassen sich Regeln für bestimmte Benutzer oder -gruppen festlegen. Einige dieser Gruppenrichtlinien können verwendet werden um die Regeln zur Kennworterstellung festzulegen.

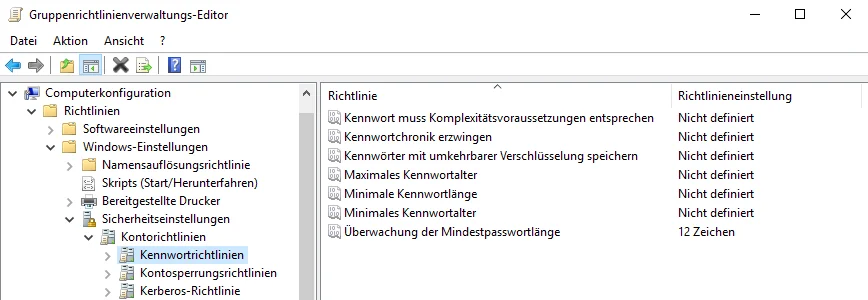

Die folgende Abbildung zeigt die in den Gruppenrichtlinien vorhandene Richtlinie:

| Kennwort muss Komplexitätsvoraussetzungen entsprechen |

Diese Richtlinie zwingt den Benutzer drei der folgenden Zeichenarten in seinem Passwort zu verwenden:

|

| Kennwortchronik erzwingen | Mit einer konfigurierten Kennwortchronik kann der Domänen-Administrator verhindern, dass Nutzer ehemals verwendete Passwörter zur Windows Anmeldung erneut verwenden, unabhängig von der Komplexität des Passworts. Hier kann ein Wert von 0 bis 24 definiert werden. Der Wert bestimmt die Anzahl an zuletzt verwendeten Kennwörtern, welche nicht verwendet werden dürfen und zwingt Nutzer zur Variation ihrer Passwörter. |

| Kennwort mit umgekehrter Verschlüsselung speichern | Gewisse Anwendungen verwenden Protokolle, welche zur Authentifizierung das Kennworts des Benutzers benötigen. Ist die Speicherung von Kennwörtern in umkehrbarer Verschlüsselung aktiv, kann diese Authentifizierung verwendet werden, andernfalls nicht.Diese Richtlinie sollte jedoch nur verwendet werden wenn wirklich nötig, denn durch aktivieren der Richtlinie speichert das Betriebssystem Passwörter als Zeichen ab, wobei auf eine Verschlüsselung der Passwörter verzichtet wird. |

| Maximales Kennwortalter | Über das maximale Kennwortalter wird bestimmt, wie lange Benutzer ihr Kennwort verwenden können bis sie vom Domaincontroller dazu aufgefordert werden, es zu ändern. In der Richtlinie ist eine Zahl von 0 bis 999 konfigurierbar, wobei 0 dafür sorgt, dass Kennwörter von Benutzern gar nicht ablaufen. Eine regelmäßige Änderung des Kennworts bewirkt, dass veröffentlichte Passwörter ihre Gültigkeit verlieren. Allerdings ist dabei dringend zu empfehlen, jedes mal neue Kennwörter zu verwenden, denn meist neigen Benutzer dazu, lediglich einen Buchstaben ihrer Kennwörter zu ändern. |

| Minimale Kennwortlänge | Mit der folgenden Richtlinie zwingt man Benutzer dazu, ihre Kennwörter mit einem gesetzten Minimum an Zeichen zu wählen. Hier kann kann ein Wert zwischen 0 und 14 konfiguriert werden. Ist der Wert 0 konfiguriert ist ein Kennwort nicht verpflichtend. Wert 0 sollte dementsprechend nur gewählt werden wenn wirklich notwendig, Benutzerkonnten ohne Passwort bieten Dritten einfachen Zugriff zum Netzwerk. Ist beispielsweise der Wert 5 konfiguriert ist ein Kennwort mit einer Zeichenlänge von mindestens 5 Zeichen verpflichtend. |

| Überwachung der Mindestpasswortlänge | Über die zuletzt aufgeführte Richtlinie können Domänen-Administratoren einen Wert definieren, ab welchem der Domaincontroller überwacht, welche Länge bei neu gewählten Benutzerpasswörtern verwendet wurde. Dabei speichert er Warnereignisse ab, welche für Administratoren nach einer Erhöhung der minimalen Kennwortlänge sinnvoll sein können. Der definierte Wert entspricht dabei der Länge, ab welcher die Überwachung durchgeführt wird. |

Planung und Umsetzung einer domänenweiten Passwortänderung

Eine domänenweite Passwortänderung sollte gut durchdacht sein. Folgende Hinweise können bei der Planung und Umsetzung helfen:

- Welchen Richtlinien sollen neue Kennwörter entsprechen? (siehe hierzu Blogeintrag: In wenigen Schritten zum sicheren Passwort)

- Sollen alle Mitarbeiter gleichzeitig zur Änderung ihres Passworts aufgefordert werden?

- Sollten bestimmte Personen oder Personengruppen z. B. Geschäftsführer von der automatischen Änderung ausgenommen und eine Passwortänderung manuell beispielsweise in einem Gespräch durchgeführt werden?

- Soll die Änderung für alle Benutzer erzwungen oder sollen vorerst nur neu erstellte Passwörter der Richtlinie entsprechen?

- Gibt es Service-Accounts? Beispielsweise von Druckern, Scripts oder ähnlichem und sollen/können die Passwörter dieser Accounts auch geändert werden?

- Gibt es Anwendungen oder Endgeräte z. B. Handys in denen die Passwörter auch hinterlegt und damit geändert werden müssen?

Wir empfehlen die Änderung je nach Größe der Abteilungen Schritt für Schritt durchzuführen oder mit den it-affinen Benutzern zu beginnen. Dieses Vorgehen ermöglicht Administratoren einzelnen Mitarbeitern schnell und vor allem in Ruhe helfen zu können. Je nach Größe des Unternehmens könnten andernfalls viele Benutzer gleichzeitig an das IT-Servicedesk herandtreten und es könnte zu einer Überforderung aufgrund der Anfragemenge kommen.

Außerdem ist in Frage zu stellen, ob man Personen mit führender oder leitender Position im Unternehmen auch zur Änderung "gezwungen" werden sollten, oder ob es hier nicht sinnvoller ist auf erzwungene Änderung zu verzichten und diese manuell vor Ort durchzuführen. Im Sinne des IT-Change-Management ist sicherzustellen, dass die Passwortänderung bei Führungskräften so reibungslos wie möglich geschieht.

Neben den Benutzerkonten der Mitarbeiter sollten auch die Konten von Service-Benutzern sichere Kennwörter verwenden. Verwendet z. B. ein Drucker einen Serviceaccount für den konfigurierten Netzwerkordner-Scan, so sollte beachtet werden, dass bei einer erzwungen Kennwortänderung der Scan nicht mehr funktionieren wird. Gleiches gilt für Benutzerkonten, welche z. B. in Skripten verwendet werden. Auch hier sollte das Kennwort angepasst oder der Benutzeraccount vorerst von der Änderung ausgenommen werden.

Wie kann eine Passwortänderung möglichst effizient durchgeführt werden?

Ist festgelegt welche Benutzer ihre Kennwörter ändern müssen, sollten diese rechtzeitig über die bevorstehende Änderung informiert werden. So bleibt Ihnen Zeit ein neues Kennwort zu überlegen. Die Ankündigung sollte den Änderungszeitpunkt des Kennworts sowie den Grund der Änderung enthalten. Besonders die Erläuterung der Maßnahme (Grund) kann im Sinne des IT-Change-Management zu einer höheren Akzeptanz durch die Mitarbeiter beitragen. Hierzu kann z. B. auf die Empfehlung des BSI hingewiesen werden.

Zusätzlich ist es sinnvoll, die neuen Passwortanforderungen sowie eine Anleitung mit Hinweisen an die Ankündigung anzuhängen. Für die Versendung der Ankündigung kann das nachfolgende PowerShell-Skript verwendet werden. Achten Sie dabei lediglich darauf, dass der Host auf dem das Skript ausgeführt Mails auf ihrem Mail-Relay versenden darf.

Nachdem geklärt ist wie die Benutzer über die Änderung informiert werden, muss entschieden werden, wie Die Aufforderung zur Änderung des Passworts realisiert wird. Ist die Kennwortrichtlinie konfiguriert greift diese zwar für zukünftige Passwortänderungen, sie fordert den Benutzer jedoch nicht unmittelbar zur Änderung des Passwort auf.

- Eine Möglichkeit bietet die Richtlinie zur Konfiguration des maximalen Kennwortalters:

Wie bereits erläutert können die Benutzer ab einem bestimmten Alter ihres Kennwortes zur Änderung gezwungen werden. Hier würden dann die neuen Komplexitätsvoraussetzungen oder Mindestpasswortlängen greifen. - Erzwungene Passwortänderung im Benutzerprofil:

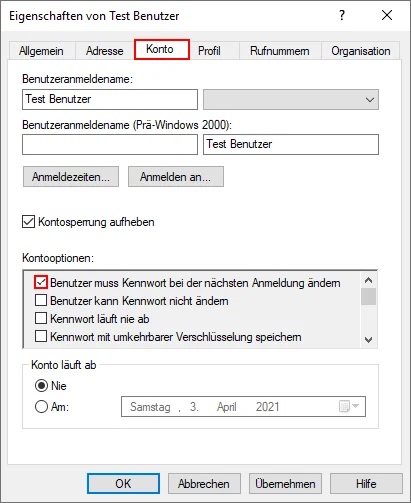

In der Active-Directory kann der Administrator für die Benutzer einstellen, dass Sie gezwungen sind bei der nächsten Anmeldung ihr Kennwort zu ändern.

Erzwungende Kennwortänderung zum Stichtag

Die Option im Benutzerprofil lässt sich selbstverständlich auch mithilfe von Powershell-Befehlen automatisieren. Folgende Befehle filtern die angegebene Benutzergruppe innerhalb der AD. Zu Beginn sollte jedoch noch eine Gruppe (z. B. Abteilung) innerhalb der Active Directory angegeben werden, bei welcher die Änderung durchgeführt werden soll.

Bei diesen Benutzern wird dann die Option "Kennwort läuft nie ab" gesetzt. Dies ist nötig, da ansonsten eine Änderung der anderen Option nicht möglich ist. Daraufhin wird die Option "Benutzer muss Kennwort bei der nächsten Anmeldung ändern" aktiviert.

Alternativ kann auch nur folgender Befehl ausgeführt werden, um die Option bei einem einzelnen Benutzer zu setzen.

Nun werden die Benutzer unter Berücksichtigung der aktuellen Kennwortrichtlinien zur Änderung des Passworts aufgefordert. Zur automatischen Verwendung der Befehle bei mehreren Benutzern existiert das nachfolgende Skript.

Passwort-Audit: Wer hat sein Passwort bereits geändert?

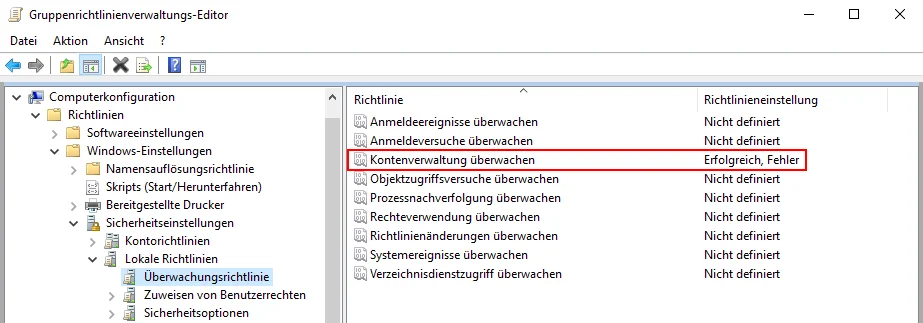

Nach erfolgreicher Durchführung der Maßnahme liegt es nun bei den Benutzern ihre Kennwörter zu ändern. Als Administrator ist es allerdings wichtig, auch einen entsprechenden Nachweis über die erfolgte Änderung zu dokumentieren. Hierfür kann das Sicherheits-Ereignisse mit der Event-ID 4723 aus der Ereignisanzeige des Domain Controller verwendet werden. Vorher muss allerdings per GPO definiert werden, dass die erwähnte Event-ID auch aufgezeichnet werden soll.

Um die Überwachung möglichst einfach zu gestalten wurde außerdem ein Powershell-Skript erstellt, welches auf allen Domain Controllern der Domäne jeweils in der Ereignisanzeige nach der Event-ID 4723 filtert und die aufgezeichneten Änderungen zur Dokumentationszwecken in eine Datei speichert.

Mögliche Stolpersteine beachten

Bei Benutzern, die über Remote-Desktop (RDP) arbeiten gilt zu beachten, dass eine Änderung des Passworts über RDP nicht möglich ist. Wenn für einen Benutzeraccount eine ausstehende Passwortänderung existiert, kann sich dieser nicht mehr über Remote-Desktop anmelden um so sein Passwort zu ändern. Eine Anmeldung ist erst dann wieder möglich, wenn das Kennwort über einen lokalen Domänencomputer geändert wird oder der Administrator über den Domaincontroller in der Active Directory die Option für "Benutzer muss Kennwort bei der nächsten Anmeldung ändern" bei betroffenen Benutzern wieder deaktiviert.

Ein möglicher Workaround für die Änderung des Kennworts von außerhalb ist z. B. die Outlook Web App (OWA).

Sind ausgewählte Benutzer während der Änderung abwesend (beispielsweise aus Krankheits- oder Urlaubsgründen) sollte dies unbedingt beachtet werden.